8 月恶意软件:Emotet 被挤出榜首,Guloader 和 Joker 跻身指数排行榜

Check Point Research 报告称,FormBook 是最猖獗的恶意软件,Android 间谍软件 Joker 在移动恶意软件指数排行榜中位列第三。Apache Log4j 远程代码执行重回榜首,成为最常被利用的漏洞。

Check Point 发布以预防为中心的统一安全管理和防御平台

全新 Check Point Horizon XDR、MDR 和 Events 平台以预防为中心的方法改善网络、云端和端点的防御,防止未来的网络攻击

如何用降维打击方式保障企业数据安全

在信息安全与网络安全上,也曾经历过两次降维打击一般的技术革新。下面我们不妨回顾一下这两次安全降维打击的效果,并展望一下,现如今又可以采用什么降维打击的技术手段保障企业的数据安全。

CISO为何重视API安全,又该如何保障API安全?

ISO的职责,在于为企业制定核心增长计划,同时降低运营风险。为此,CISO们必须不断评估并权衡多种战略计划的安全后果,并思考这些路线给企业带来的潜在影响。

Check Point: “危”“机”并存的元宇宙

在讨论元宇宙机遇的同时,我们应该如何审视、进而应对元宇宙带来的安全挑战?毋庸置疑,在虚拟世界中我们需要一种不同于物理世界的安全方法,毕竟只有在确保安全的前提下,用户才能全情享受这个全新宇宙带来的便利。

无边界时代防护未知危险的派拓网络

IT架构的转变,导致终端甚至整个网络安全面临方方面面的挑战,其中最大的特点是向无边界方向发展,导致很多未知威胁出现。

如何拥有企业数字化安全的好CP

黑产和黑社会到底还有啥区别?这是采访完Check Point 中国区技术总监王跃霖,与Check Point大中华区Harmony产品经理王励杰后产生的第一个直观印象。

风雨五载,云众可信用极致专业守护企业安全

回首过去,铿锵五载,云众可信伴随着中国网络安全行业蓬勃发展,飞速成长。“用创新产品和领先技术,让企业提前感知威胁,让黑客没有可乘之机。”面向未来,云众可信做“网络空间安全守护者”的初心恒在。

黑帽大会25岁了:为美好而战的意志从未衰老

一年一度的黑帽大会总有聊不完的安全议题。黑帽安全大会的持久繁荣也从另一个角度证明,种种从已知到未知、从高风险到难以想见的安全威胁,似乎不给我们一刻喘息之机。

AWS携手Splunk等科技公司发布OCSF开源网络安全数据框架

OCSF旨在通过简化数据管理来帮助企业组织更有效地应对网络攻击,这也是企业面临的最复杂的任务之一。而且,该项目可简化处理网络攻击数据的过程。

Check Point 报告显示: 全球网络攻击激增42%,勒索软件成为头号威胁

该报告深入揭示了网络攻击如何演变成为一种配合实际军事冲突的国家级武器,说明了勒索软件被越来越多地用于在国家级攻击中谋取经济和社会利益,另外还探讨了云供应链攻击正如何通过开源社区中的新模块快速增长。

丈八网安王珩:带你重新认识网络靶场

王珩从四个方面深入浅出地讲述了初代网络靶场的局限性、网络靶场能力图谱、衍生的新技术应用,最后引用了多个丈八网安的实践案例,声动的描述了基于网络靶场的基本能力衍生出的全新应用方向。

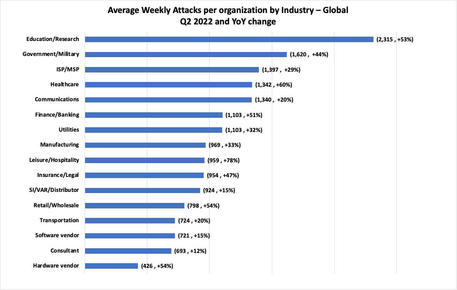

Check Point:2022年第二季度全球网络攻击次数创新高

近日,Check Point Research (CPR) 报告称,2022 年第二季度全球网络攻击创历史新高,与 2021 年第二季度相比增加了 32%。全球每个机构平均每周所遇攻击次数最高达到 1200 次。

第二季度,LinkedIn 仍是网络钓鱼仿冒第一品牌,Microsoft 第二

Check Point Research 发布《第二季度网络钓鱼品牌报告》,重点介绍了网络犯罪分子为诱骗用户泄漏其个人数据而最常模仿的品牌

绿盟如何树立数字化安全新边界

以往针对文件进行查杀的杀毒软件,目前已有形同虚设的嫌疑。端点安全的未来将由谁来防护?数字化时代安全的新边界要如何树立? 带着上述问题,至顶网采访了国内资深网络安全厂商绿盟科技集团股份有限公司产品总监王凤周。

未知中的未知:CIO们谈如何为下一次重大业务宕机做好准备

业务连续性计划主要围绕可能出现的已知场景进行构建,包括由火灾、网络犯罪分子的恶意攻击而造成的重大宕机。这些计划概述了组织在面对此类灾难时应当遵循的程序,但如果无法完全预测事件发生对业务产生的确切后果时,关注重点也许就该由计划转移至组织本身。